Avec ses fonctions optimisées issues des meilleures pratiques, go:Identity rend accessible la gestion des identités et des accès (IAM - Identity Access Management) et la gouvernance des accès (IAG) aux entreprises de toute taille.

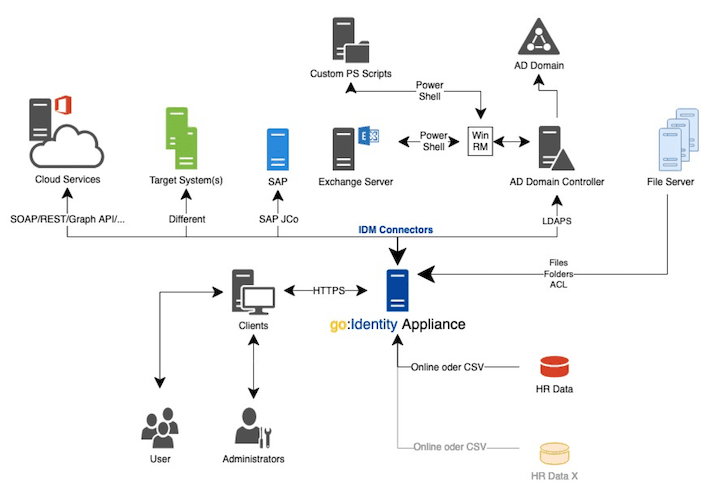

Plus de 50 connecteurs sont prêts à l'emploi pour la connexion et l'intégration de systèmes cibles externes et autres bases de données.

En raison de sa mise en œuvre rapide, avec une gestion automatisée des utilisateurs, des accès et des rôles, go:Identity contribue à l'amélioration de la sécurité et à la réduction des coûts dans l'entreprise. Les exigences de conformité sont respectées et l'ergonomie des interfaces est garantie. L'outil de Gestion d'Identité parfait.

Nous pouvons mettre en œuvre un projet IAM typique, impliquant MS Active Directory® synchronisé avec une source de données RH, avec un effort maximum de 10 jours.Pourquoi utiliser une solution préconfigurée comme go:Identity ?

Comment les cas d’utilisations standard peuvent-ils être automatisés et rentables ?

go:Identity est opérationnel plus rapidement que les solutions classiques de gestion des identités et des accès pour les mêmes cas d’utilisation. Grâce à notre solide expérience acquise dans le déploiement de nos autres solutions, nous sommes en mesure de mettre en oeuvre les meilleures pratiques et de fournir des fonctionnalités qui prennent généralement plusieurs semaines ou mois à configurer. Cela comprend des fonctionnalités telles que : l'activation et la désactivation des utilisateurs, les autorisations basées sur des rôles, le libre-service et les workflow d’approbations, etc... Ces processus clés sont inclus et prêts à l'emploi.

Projets avec des solutions IAM conventionnelles

- Selection des composants

- Analyse des processus

- Definitions des meilleurs pratiques IDM

- Conception des processus de base

- Développement

- Logiciel QS

- Formation

- Coût de mise en oeuvre élevé

- Cycles projets longs

- Peu ou même aucune standardisation

Projets go:Identity

- Implémentation and personnalisation

- Tests de cas d'utilisation

- Introduction / Formation

+ Mise en oeuvre rapide

+ Processus éprouvés

+ Normes sécurisées

+ Conformité sans effort

Des risques projet limités avecgo:Identity

L'approche "prêt à l'emploi" réduit considérablement le facteur risque de nos projets. Grâce à l'intégration des meilleures pratiques, les fonctions offertes dans la solution démontrent leur pertinence au quotidien.

Au lieu de projets de longue durée avec des résultats imprécis et émergeant lentement, go:Identity vous donne immédiatement un système presque terminé. Il suffit juste de le configurer au lieu de le programmer.

Un projet type

Les projets IDM ne sont pas sorciers et n’ont pas besoin d’être aussi complexes qu’on le décrit souvent.

Dès l'installation, go:Identity offre les fonctions précises qui sont importantes pour la gestion des identités et qui ont déjà fait leurs preuves des centaines de fois dans la pratique.

Nous pouvons réaliser un projet IAM complet, par exemple :

- avec Active Directory® comme système cible et

- la connexion d'une source de données RH

en collaboration avec nos clients, avec un effort externe de

10 jours seulement

à partir du premier atelier d'expression des besoins jusqu'à la mise en production.

Restez flexible avec go:Identity

L'importance de la méthodologie

Pensez par phases afin de pouvoir commencer la 1ère phase avec des objectifs qui apporteront rapidement des résultats tangibles, par exemple sous la forme d’efforts réduits et de sécurité accrue.

Des fonctionnalités supplémentaires peuvent être ajoutées dans les phases ultérieures :

-

connexion d’autres systèmes cibles (par exemple, SAP, Office365, etc.)

-

automatisations supplémentaires, autres scénarios tels que la gestion des accès

-

extensions spécifiques au client

-

et bien plus encore

Vous pouvez être sûr que go:Identity est toujours prêt pour des évolutions futures.

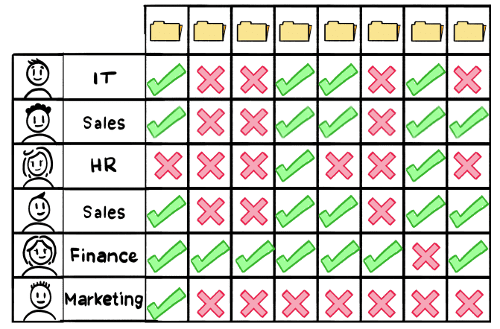

Cas d'utilisations typiques de Gestion des Identités

Le défi:

Risque élevé = coût élevé ?

Un administrateur des accès IT au réseau doit fournir un accès sécurisé à des systèmes critiques dans une infrastructure distribuée. La gestion des comptes et le maintien des accès est fastidieux et source d'erreurs.

La Solution:

L'automatisation réduit les risques et les coûts

go:Identity automatise la gestion des identités et des droits en standardisant les processus en jeu. Une meilleure supervision et un contrôle amélioré des identités permettent une réduction significative des risques de sécurité associés.

Le défi:

Administration de l'accès aux partages de fichiers

La Solution:

Processus d'automatisation, de libre-service et d'approbation

Avec go:Identity, l'accès aux partages de fichiers est synchronisé automatiquement en fonction des habilitations de l'utilisateur. Un accès additionnel peut être demandé dans go:Identity IT-Shop, qui sera approuvé par son responsable et attribué sans intervention manuelle de l'IT. Les autorisations obsolètes sont automatiquement retirées, ou vérifiées par les responsables qui peuvent les corriger.

Le défi:Azure AD exclu des processus

L’intégration d’Azure AD dans des processus métiers gérés de manière centralisée s’avère difficile lorsqu’il s’agit de les relier aux comptes et autorisations.

La Solution:

Ajouter le cloud sur site

go:Identity renforce la synchronisation et la cohérence des données en établissant un pont sécurisé afin de maintenir toutes les connexions et les données d'habilitations. Azure AD peut ainsi s’intégrer depuis un emplacement cloud.

Le défi:Échec de l'audit de conformité

La Solution:Conformité correcte

go: Identity consolide les droits des applications métiers, permet de générer rapports et attestations dans une interface gérée de manière centralisée et limite donc les problèmes à l'origine des échecs de conformité.

Success Story

Avantages Fonctionnels

-

Activer/Modifier/ Désactiver des identités

-

Libre-service / Helpdesk

-

Demande et approbation de droits

-

Gestion des mots de passe

-

Attestation

-

Audit et conformité

Avantages Technologiques

- Mise à disposition en tant qu’application ou machine virtuelle (VM)

-

Système préconfiguré – pas de longue installation

-

Workflows et processus d’approbations immédiatement prêts à l'emploi – des ajustements restent cependant possibles

-

Integration, mise en service et opération sur site ou hébergée

-

Multi langues (DE, EN, FR – langues supplémentaires sur demande)

Connectivité

-

Connection aux systèmes standards, ex. Microsoft Active Directory, MS Exchange, Notes, LDAP

-

Systèmes SaaS, ex. Microsoft Azure AD and Office 365, Salesforce, Workday, etc.

-

Applications Business, ex. SAP, Oracle, etc.

-

Bases de données: Oracle, MSSQL, MySQL, PostgreSQL etc.

-

Unix et Linux

-

Beaucoup d'autres connecteurs

-

Les intégrations personnalisées sont simplifiées grâce à un framework de connecteurs flexible

go:Identity Fileshare Info

Vous vous demandez à quoi vos utilisateurs peuvent accéder efficacement sur vos serveurs de fichiers sécurisés par NTFS ?

go:Identity affiche les autorisations de partage de fichiers dans le contexte des identités en reliant les autorisations NTFS aux appartenances réelles aux groupes AD.

Utilisation type de go:Identity

Un accès facile

Intégrations prêtes à l'emploi

Des modules d'intégration prêts à l'emploi, appelés connecteurs IDM, existent pour un grand nombre de systèmes.

Mise en œuvre facile

L'application préconfigurée est implementée dans votre environnement en un rien de temps.

Qu'est-ce que go:Identity SAM?

Le Module d'Accès Sécurisé (SAM) ajoute à go:Identity un composant de gestion d'accès facile à mettre en oeuvre

go:Identity SAM permet:

- Méthodes d'authentification et d'autorisation simples et récentes

- Single sign-on (SSO) sur l'ensemble des systèmes et plateformes

- Authentification Multi-facteur (MFA).

- Protocoles d'authentification actuels (SAML, OAuth/OIDC).

La technologie go:Identity SAM :

go:Identity SAM est une appliance logicielle prête à l’emploi :

- Intégration simple dans l’environnement existant.

- Compatible avec le mode cluster pour garantir l’évolutivité et la haute disponibilité selon les besoins.

- Protocoles standards OpenID Connect et SAML 2.0.

- Authentification multifacteur (MFA, par exemple Google Authenticator ou FreeOTP).

- Intégration avec les services d’annuaire existants et Microsoft Active Directory.

- Avec des adaptateurs applicatifs et des API pour intégrer facilement les applications des clients à l’aide d’OIDC ou de SAML.

L’intégration harmonieuse avec go:Identity fournit une solution complète de gestion des identités et des accès. Avec un temps de mise en œuvre très court, il répond à toutes les normes en matière de sécurité, de libre-service, d’intégration, d’automatisation et de journalisation/conformité. De plus, il est facilement évolutif pour relever les défis futurs.

Par exemple, go:Identity peut également être utilisé pour implémenter des scénarios de gestion des identités et des accès client (CIAM).

Authentification unique (SSO)

L’authentification unique simplifie le processus de connexion pour les utilisateurs. La première étape consiste à utiliser un service centralisé pour l’authentification. Ici, par exemple, l’Active Directory est utilisé comme un service fiable pour administrer tous les processus d’authentification en utilisant les informations liées à « l'identifiant/mot de passe » qui sont gérées de manière centralisée. Les utilisateurs saisissent ces informations quotidiennement, afin qu’ils puissent facilement s’en souvenir. S’ils l’oublient, ils peuvent réinitialiser et gérer le mot de passe eux-mêmes via la fonction en libre-service dans go:Identity. Cela facilite bien les choses pour le Helpdesk.

Fédération

Les services informatiques sont de plus en plus impliqués dans la digitalisation des organisations. Très souvent les partenaires externes et les clients doivent accéder à l’infrastructure de votre organisation. Idéalement, cela devrait être un processus sûr et simple. Le Module d'Accès Sécurisé go:Identity SAM prend en charge la fédération. Il intègre des services d’authentification externes (ADFS, Ping Federate, Okta, etc.) de manière fiable et sécurisée.

Authentification multifacteur (MFA)

Si les utilisateurs se trouvent en dehors de l’environnement sécurisé et ont besoin d’accéder aux données internes, les entreprises doivent assurer une protection supplémentaire pour cet accès depuis l'extérieur. L’authentification multifacteur est une étape de connexion supplémentaire exceptionnelle. Les solutions d’aujourd’hui sont rationalisées et faciles à intégrer. Par conséquent, aucune infrastructure ne doit être mise en œuvre en parallèle, ou des jetons matériels distribués, etc.

Par défaut, le Module d’Accès Sécurisé go:Identity SAM prend en charge l’intégration de Google Authenticator ou FreeOTP. Il s’agit d’applications certifiées pour smartphones qui offrent une sécurité supplémentaire pour valider la demande de connexion des utilisateurs concernés.

Cela renforce la sécurité globale : les utilisateurs sont authentifiés non seulement avec quelque chose qu’ils connaissent (mot de passe), mais également avec quelque chose qu’ils possèdent (une application pour smartphone avec un token ou jeton).

Scenarios avec go:Identity SAM

Les utilisateurs sont toujours reconnaissants lorsque l’informatique peut simplifier l’utilisation des systèmes et des applications numériques. Cependant, dans la plupart des cas, cette simplification signifie un compromis difficile entre ergonomie et sécurité.

Une des améliorations de la sécurité se fait par l’intégration de l’authentification unique via Active Directory à l’aide d'un jeton KERBEROS universellement accepté, qui est généré automatiquement lors de la connexion à Active Directory et peut continuer à être utilisé en arrière-plan. Le jeton est utilisé pour supprimer les demandes de connexion individuelles, ce qui facilite le processus pour les utilisateurs.

Cette méthode est un excellent moyen d’accorder aux utilisateurs l’accès aux données au sein d’une infrastructure sécurisée. En outre, ce scénario peuvent être géré à un niveau granulaire à l’aide de groupes dans Active Directory. De cette façon, les utilisateurs ne reçoivent que l’autorisation d’accès minimale requise, et non les autorisations maximales disponibles. Avec la version de base de go:Identity, cela se fait presque automatiquement.

Par défaut, le Module d'Accès Sécurisé go:Identity SAM prend en charge la fédération et l’authentification unique, ce qui facilite la vie des utilisateurs ainsi que celle des responsables informatiques.

De nos jours, le périmètre des utilisateurs qui souhaitent accéder aux systèmes et applications d’une entreprise n’est plus limité à ses propres employés.

Les employés des sociétés partenaires, des fournisseurs de services ou d’autres intervenants externes, ainsi que les clients potentiels, souhaitent ou ont souvent besoin d’un accès dédié et contrôlé. Afin de simplifier cette gestion, le principe de « fédération » a été établi ces dernières années.

Que ce soit grâce aux paramètres de confiance lié au service d’authentification centralisé ou grâce à des services d’authentification généralistes (par exemple, PingOne, Okta, etc.), les entreprises peuvent permettre aux utilisateurs sélectionnés d’accéder à leur données sans avoir besoin de gérer les comptes utilisateur dans leur propre système.

Par défaut, le Module d'Accès Sécurisé go:Identity SAM prend en charge les protocoles SAML2 et OAuth/OIDC qui sont très couramment utilisés aujourd'hui.

Des extensions logicielles de ces mécanismes peuvent également être utilisées pour mettre à jour les applications propriétaires afin que ces applications puissent prendre en charge ces protocoles

De nos jours, les utilisateurs accèdent également à des données critiques dans des situations non sécurisées et potentiellement risquées (par exemple, le Wi-Fi dans un café, un aéroport ou un train). MFA minimise le risque d’accès non autorisé et de perte de données.

Il demande aux utilisateurs d’entrer une information supplémentaire en plus de l'identifiant utilisateur et du mot de passe courant. Il s’agit normalement d’un mot de passe à usage unique (OTP) fourni sous forme de code numérique. Il est généré individuellement pour l’utilisateur et il est généré et vérifié en permanence, par exemple dans l’authentificateur Google.

Le Module d'Accès Sécurisé go:Identity SAM prend en charge Google Authenticator et FreeOTP, qui sont des versions gratuites.

Autres produits de COGNITUM Software Team

go:Roles

L'outil complet de saisie, de conception, de contrôle et de gestion des modèles de rôles-métiers pour la gestion des accès - peut être utilisé indépendamment du système IAM en place.

Cognitum

La plateforme de développement JAVA pour la création rapide et facile d'applications Web, standardisées et hautement sécurisées.