go:Identity - Die IDM Appliance

go:Identity ist die vorkonfigurierte und extrem schnell einsetzbare Identity Management Software zur Benutzerverwaltung und Verwaltung von Zugriffsrechten.

Durch Standards und Best-Practice Funktionen ermöglicht go:Identity endlich Identity Management und Access Management (IAM - Identity Access Management) und Identity Access Governance (IAG) für Unternehmen aller Größen.

Mehr als 50 Out-of-the-Box Konnektoren für die Verbindung zu und Integration von externen Zielsystemen und Datenbanken existieren und können flexibel konfiguriert werden.

Schnell implementiert, mit einer automatisierten Benutzer-, Zugriffs- und Rollenverwaltung, trägt go:Identity zur Erhöhung der Sicherheit und Kostensenkung im Unternehmen bei. Hilfe bei der Erfüllung von Compliance Vorgaben (TISAX, ISO, usw.) wird ebenso gewährleistet wie Benutzerfreundlichkeit. Das perfekte Identity Manager Tool.

Ein typisches IDM Projekt mit MS Active Directory® und Synchronisation mit einer HR Datenquelle, realisieren wir mit einem externen Aufwand von nur 10 Tagen (mehr Infos dazu weiter unten).

Zusammen mit dem optionalen go:Identity Secure Access Module bildet go:Identity eine umfassende Identity und Access Management (IAM) Lösung.

Weitere Infos:

Hier finden Sie nur einen Klick entfernt weitere Informationen zu unserer go:Identity Lösung:

Weitere Details

Success Stories

Warum eine Standardlösung wie go:Identity nutzen?

Unternehmen werden aufgrund schmaler IT-Budgets oftmals an der Implementierung von benötigten Identity und Access Management Lösungen gehindert.

Wie kann man in solchen Fällen trotzdem Standardprozesse kostengünstig und ohne hohen Aufwand automatisieren?

go:Identity ist in wesentlich kürzerer Zeit als andere verfügbare traditionelle Identity und Access Management Lösungen einsatzbereit. Dabei sind Funktionalitäten wie bspw. Benutzerprovisionierung und -deprovisionierung, Benutzer Self Serivces und Genehmigungs-Workflows inklusive, um nur einige zu nennen.

Projekte mit herkömmlichen IDM Lösungen

- Komponentenauswahl

- Prozessanalyse

- IDM Best-Practice Definitionen

- Basis Prozesse designen

- Programmierung

- Software QS

- Training

- Hohe Einführungsinvestition

- Lange Projekte

- Wenig von Standards profitieren

go:Identity Projekte

- Implementierung und Customizing

- Use Cases Tests

- Einweisung / Training

+ Zeitnahe Einführung

+ "Best-Practice" schon eingebaut

+ Sichere Standards & Prozesse

+ Compliance ohne Mühe

Minimales Projekt-Risiko mit go:Identity

Durch den "Out-of-the-Box" Ansatz reduziert sich in unseren Projekten das Projekt-Risiko erheblich. Denn dank der eingebauten "Best-Practice" haben die Prozesse und Funktionen bereits ihre Tauglichkeit bewiesen.

Anstatt lang laufender Projekte mit unscharfen, sich erst langsam darstellenden Ergebnissen, sehen Sie bei go:Identity sofort das nahezu fertige System. Es muss lediglich konfiguriert statt programmiert werden.

Ein typisches Projekt-Beispiel

IDM Projekte sind keine Raketenwissenschaft und müssen gar nicht so komplex sein, wie es oft dargestellt wird.

go:Identity bietet "Out-of-the-Box" genau die Funktionalitäten, die im Identity Management wichtig sind und die sich schon hundertfach in der Praxis bewährt haben.

Ein vollumfängliches IDM Projekt mit bspw.

- Active Directory® als Zielsystem und

-

Anbindung einer HR Datenquelle

realisieren wir zusammen mit unseren Kunden bereits mit einem externen Aufwand von

nur 10 Tagen

vom ersten Anforderungs-Workshop bis zum go-live.

Flexibel bleiben mit go:Identity

Die Vorgehensweise entscheidet

Denken Sie in Phasen und starten Sie in einer 1. Phase mit Zielen, die schnell den höchsten Nutzen bringen, z.B. reduzierter Aufwand und erhöhte Sicherheit.

In weiteren Phasen können Erweiterungen hinzukommen:

-

weitere Zielsysteme (z.B. SAP, Office365, uvm.)

-

weitere Automation

-

weitere Szenarien wie z.B. Access Management

-

kundenspezifische Erweiterungen aller Art

-

uvm.

Typische Use Cases im Identity Management

- Use Case "Automation"

- Use Case "Fileshare Berechtigungen"

- Use Case "Cloud und Azure AD"

- Use Case "Compliance Audit"

Die Herausforderung:

Hohes Risiko = Hohe Kosten?

Ein Verteilnetzbetreiber musste sicheren Zugang zu kritischer Infrastruktur bereitstellen. Die Verwaltung von Konten und Bereitstellung von Zugriffen war fehleranfällig und umständlich.

Die Lösung:

Automation reduziert Risiken und Kosten

go:Identity automatisiert die Konten- und Berechtigungsverwaltung durch Prozess-Standardisierung. Transparenz und hohe Effizienz reduzieren imminente Sicherheitsrisiken signifikant.

Die Herausforderung:

Administration von Fileshare-Berechtigungen

Die Verwaltung von Verzeichnis-Freigaben war aufwändig und unsicher: Verantwortliche konnten keine nachvollziehbaren Genehmigungen erteilen. Es gab keinen Self-Service für Anfragen nach Zugriffen. Nicht benötigte Berechtigungen wurden nicht automatisch entzogen. Noch dazu war der manuelle Aufwand in der IT immens.

Die Lösung:

Automation, Self-Service und Genehmigungen

Mit go:Identity erteilt die IT nun Zugriffe auf Fileshares automatisch anhand der Aufgaben des Mitarbeiters. Benutzer können weitere Zugriffe im IT-Shop beantragen. Die fachlich Verantwortlichen geben sie frei und die IT teilt sie ohne manuelle Arbeiten zu. Verantwortliche können Berechtigungen regelmäßig überprüfen und korrigieren. Nicht benötigte Berechtigungen werden automatisch entzogen.

Die Herausforderung:

Azure AD war außen vor

Ein Hersteller von elektronischen Bauteilen bemühte sich Azure AD in zentrale Geschäftsprozesse zu integrieren, um Konten und Berechtigungen zu verwalten.

Die Lösung:

Cloud Services nicht ausschließen

go:Identity ist die Brücke zwischen zentralen Anwendungen und Azure AD, mit Echtzeit-Synchronisation und hoher Datenkonsistenz. Azure AD ist integriert, trotz Cloud-Lokation.

Die Herausforderung:

Regulatorische Auflagen erforderten Automatisierung

Die Deutsche Anlagen Leasing führte die Einrichtung von Benutzerkonten und Berechtigungen manuell über ein Formularwesen durch. Ebenso fehlten Attestierung und Berichtswesen. Aufgrund von regulatorischen Anforderungen der Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) musste ein automatisierter Prozess incl. Nachvollziehbarkeit eingeführt werden.

Die Lösung:

Compliance innerhalb kürzester Zeit

go:Identity konsolidiert alle Geschäftsanwendungen für eine zentrale Berechtigungsverwaltung, inklusive Attestierung und Berichtswesen. Damit automatisierte die Deutsche Anlagen Leasing ihren papierbasierten Verwaltungsprozess und erfüllt die Mindestanforderungen der BaFin.

Success Story lesen

Funktionale Mehrwerte

-

Einstellungen / Wechsel / Ausscheiden von Identitäten

-

Automatisierung von On- und Off-Boarding von Mitarbeitern

-

Self Service / Helpdesk

-

Beantragung und Genehmigung von Berechtigungen

-

Verwaltung von Passwörtern

-

Prüfung von Zugriffsberechtigungen auf Notwendigkeit

-

Sicherstellung der Nachweisbarkeit für die Revision (Audit und Compliance)

- Rezertifizierung von Zugängen und Berechtigungen

Technologische Mehrwerte

-

Fertiges Identity Management System als Appliance

-

Vorkonfiguriertes System - keine aufwändigen Installationen (virtuelle Maschine (VM))

-

Praxiserprobte Workflows und Genehmigungsprozesse zum sofortigen Einsatz - Anpassungen möglich

-

Integration, Inbetriebnahme und Betrieb in Ihrer oder einer gehosteten Umgebung möglich

-

Mehrsprachigkeit (DE, EN, FR + weitere Sprachen bei Bedarf)

Konnektivität

-

Anbindung von Standardsystemen: Microsoft Active Directory, Exchange, SharePoint, Notes, LDAP, etc.

-

SaaS Systeme: Microsoft Azure AD, Office365, SalesForce.com, etc.

-

Unternehmensapplikationen wie SAP, etc.

-

Datenbanken: Oracle, MSSQL, MySQL, PostgreSQL, etc.

-

Linux und Unix

-

Viele weitere Konnektoren

-

Maßgeschneiderte Integrationen, auch an Kundenapplikationen über flexibles Connector Framework

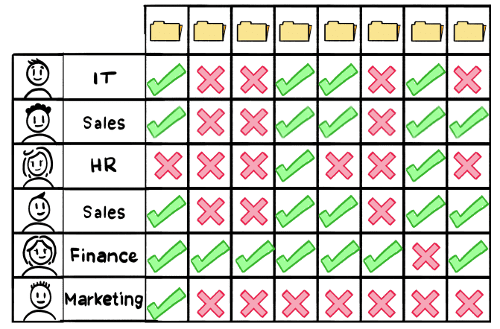

go:Identity Fileshare Info

Sie wollen wissen, worauf Ihre Benutzer auf Ihren durch NTFS gesicherten File-Servern effektiv Zugriff haben?

go:Identity zeigt Ihnen Fileshare Berechtigung im Kontext der Identitäten an, indem die NTFS-Berechtigungen mit den tatsächlichen Mitgliedschaften in AD-Gruppen in Beziehung gebracht werden.

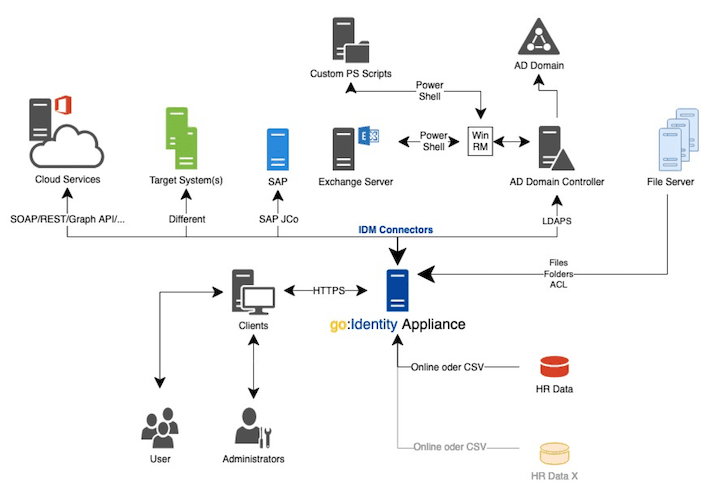

Typische go:Identity Landschaft

Einfache Erreichbarkeit

Benutzer und Administratoren arbeiten über einen Standard Web-Browser mit go:Identity.

Fertige Integrationen

Für eine große Anzahl von Systemtypen existieren fertige Integrations-Module, sogenannte IDM Konnektoren.

Einfache Implementierung

Die fertige Appliance ist ruck-zuck in Ihrer Umgebung implementiert.

Was ist go:Identity SAM?

go:Identity Secure Access Module (SAM) erweitert go:Identity um eine einfach zu implementierende Access Management Komponente.

go:Identity SAM bietet:

- Einfache und zeitgemäße Authentifizierungs- und Autorisierungsmethoden.

- Single-Sign-On (SSO), system- und plattform-übergreifend.

- Multi-Faktor-Authentifizierung (MFA).

- Moderne Authentifizierungsprotokolle (SAML, OAuth/OIDC).

go:Identity SAM Technik:

go:Identity SAM ist eine vorbereitete Software Appliance:

- Simple Integration in vorhandene Umgebung.

- Cluster-fähig für Skalierbarkeit und Hochverfügbarkeit bei Bedarf.

- Standard-Protokolle OpenID Connect und SAML 2.0.

- Multi-Faktor-Authentifizierung (MFA, z.B. Google Authenticator oder FreeOTP).

- Integration mit bestehenden Verzeichnisdiensten und Microsoft Active Directory.

- Mit Application-Adaptern und Schnittstellen zur einfachen Integration von Kunden-eigenen Applikationen mittels OIDC oder SAML.

Durch die nahtlose Integration mit go:Identity wird eine vollumfängliche Identity und Access Management Lösung möglich. Diese erfüllt in sehr kurzer Implementierungszeit alle Anforderungen an Sicherheit, Self-Service, Integration, Automation und Protokollierung/Compliance. Zusätzlich wächst sie mit kommenden Anforderungen problemlos mit.

Mit go:Identity lassen sich so bspw. auch Szenarien des Customer Identity und Access Management (CIAM) umsetzen.

Single Sign-on (SSO)

SSO bedeutet die Vereinfachung der Anmeldungen für die Anwender. Ein erster Schritt der Verbesserung ist die Nutzung eines zentralen Dienstes für die Authentifizierung. Dabei wird bspw. das zentrale Active Directory als verlässlicher Dienst genutzt, um alle Authentifizierungsverfahren mit den zentral verwalteten Informationen „Benutzername/Kennwort“ zu bedienen. Die Anwender nutzen diese Informationen ohnehin täglich und behalten sie somit in Erinnerung. Falls nicht, können sie ihr Passwort über den Self-Service von go:Identity selber zurücksetzen und verwalten. Der Helpdesk wird entlastet.

Federation

IT-Services werden zunehmend organisationsübergreifend genutzt. Das heißt externe Partner oder Kunden müssen auf die eigene Infrastruktur zugelassen werden. Das sollte idealerweise sicher und einfach geschehen. Das go:Identity Secure Access Module unterstützt Federation. Es integriert externe Authentifizierungsdienste (ADFS, Ping Federate, Okta etc.) sicher und vertrauenswürdig.

Multi-Faktor-Authentifizierung (MFA)

Bewegen sich Benutzer außerhalb der gesicherten Umgebung und benötigen Zugang zu Daten, sollten Unternehmen diesen externen Zugriff zusätzlich schützen. Dafür eignet sich MFA als weiterer Anmeldeschritt hervorragend. Die heutigen Lösungen sind schlank und einfach zu integrieren. Es muss bspw. keine parallele Infrastruktur implementiert oder Hardware-Token verteilt werden etc..

Das go:Identity Secure Access Module unterstützt standardmäßig die Integration des Google Authenticators oder FreeOTP. Dabei handelt es sich um zertifizierte Apps für Smartphones, welche die Prüfung der Anmeldeaufforderung durch den jeweiligen Anwender zusätzlich absichern.

Dies erhöht die Sicherheit: Anwender authentifizieren sich nicht nur durch etwas, was sie wissen (Passwort), sondern auch etwas, was sie haben (Smartphone App mit Token).Szenarien mit go:Identity SAM

Anwender erfreut es immer, wenn die IT die Nutzung der Systeme und Applikationen vereinfacht. Allerdings bedeutet diese Vereinfachung in den meisten Fällen eine Gratwanderung zwischen Benutzerfreundlichkeit und Sicherheit.

Eine Verbesserung der Sicherheit ist die Integration der Authentifizierung für SSO über Active Directory mittels des allseits akzeptierten KERBEROS-Tokens, welches automatisch bei der Anmeldung am Active Directory generiert wird und im Hintergrund weiterverwendet werden kann. Das Token wird genutzt, um einzelne Anmeldeaufforderungen zu unterdrücken, um somit die Benutzer zu entlasten.

Diese Methodik eignet sich hervorragend, um Anwender innerhalb einer gesicherten Infrastruktur Zugang zu Daten zu gewähren. Mithilfe von Gruppen im Active Directory lassen sich solche Szenarien zusätzlich noch granular steuern. So erhalten Anwender nur die minimal benötigten und nicht die maximal verfügbaren Zugangsberechtigungen erhalten. Im Zusammenspiel mit der go:Identity Basisedition erfolgt dies nahezu automatisch.

Das go:Identity Secure Access Module unterstützt standardmäßig Federation und SSO, um das Leben der Anwender, aber auch der IT-Verantwortlichen zu erleichtern.

Der Kreis der Anwender mit Zugriffswünschen auf die eigenen Systeme und Applikationen ist mittlerweile nicht nur auf die eigenen Mitarbeiter beschränkt.

Mitarbeiter von Partnern, Dienstleistern oder anderer externer Rollen, sowie mögliche Kunden wünschen oder benötigen dedizierten und kontrollierten Zugriff. Um die Verwaltung zu vereinfachen hat sich in den letzten Jahren das Prinzip der „Federation“ etabliert.

Damit erlaubt man über entsprechende Vertrauensstellungen zentraler Authentifizierungsdienste der einzelnen Organisationen oder allgemeiner Authentifizierungsdienste (bspw. PingOne, Okta etc.), dass ausgewählte Anwender Zugriff auf Daten erhalten, ohne deren Benutzerkonten in den eigenen System verwalten zu müssen.

Das go:Identity Secure Access Module unterstützt standardmäßig die derzeit akzeptierten und allgemein verwendeten Protokolle SAML2 und OAuth/OIDC. Durch entsprechende Erweiterungspakete können auch eigene Applikationen so modernisiert werden, dass auch diese Applikationen die Protokolle applikationsseitig unterstützen.

Anwender greifen heutzutage auch in ungesicherten und potenziell riskanten Situationen auf kritische Daten zu (bspw. WLAN im Café, Flughafen oder Zug). MFA minimiert das Risiko der unberechtigten Zugriffe und des Datenverlustes.

Dabei werden Benutzer aufgefordert, neben den bekannten Komponenten Benutzernamen und Kennwort noch ein weiteres Merkmal einzugeben. Dabei handelt es sich üblicherweise mit dem Onetime Password (OTP) um einen Zahlencode. Dieser wird persönlich für den entsprechenden Benutzer genriert und fortlaufend geändert und gegengeprüft, bspw. im Google Authenticator.

Das go:Identity Secure Access Module unterstützt den Google Authenticator oder FreeOTP als kostenlose Varianten.

Weitere Produkte von COGNITUM Software

go:Roles

Das umfassende Werkzeug für Erfassung, Design, Kontrolle und Pflege von Businessrollen-Modellen in der Berechtigungsverwaltung - unabhängig vom eingesetzten IAM-System betreibbar.

go:Roles Analysis Edition

Accountdaten- & Berechtigungs-Analyse, inklusive Filesystemberechtigungen.

Cognitum

Die Entwicklungsplattform zum schnellen und einfachen Erstellen standardisierter und hochsicherer JAVA-basierter Web Applikationen.

Cognitum minimiert den Aufwand für Anwendungsentwickler und bietet eine einfache Integration mit vorhandenen Unternehmensdaten und anderen Applikationen.